In questo breve articolo vediamo insieme quali sono le regole base del firewall su MikroTik, fornendo una guida pratica per una configurazione sicura.

Analizzeremo ciascuna regola e capiremo il loro funzionamento.

Le chain che proteggeremo sono Input e Forward.

Capire le regole base del firewall su MikroTik è fondamentale per proteggere la tua rete.

Prima di procedere però è necessario comprendere e capire bene la differenza tra Input e Forward!

- Input: Questa chain gestisce tutto il traffico destinato direttamente al router stesso, cioè alla routerboard. Se qualcuno tenta di accedere al router (per esempio via SSH, Winbox), il traffico passerà attraverso la chain di input. Lo stesso vale per i servizi interni del router, come DNS o ping verso l’IP del router.

- Forward: Questa chain gestisce tutto il traffico che passa attraverso il router, ma che non è destinato al router stesso. Per esempio, se un pacchetto arriva su una porta del router e deve essere inoltrato a un’altra rete (ad esempio da una rete locale verso internet o da una LAN a un’altra LAN), quel traffico passerà attraverso la chain di forward.

Esempio pratico:

Se devi pubblicare una porta di un DVR o di un server web nella tua rete, utilizzerai il NAT e la chain di Forward. Attenzione! Se invece desideri accedere all’interfaccia web del router stesso, la chain sarà Input, poiché il traffico è destinato direttamente al router.

Bene ora che abbiamo capito la differenza andiamo ad analizzare le regole.

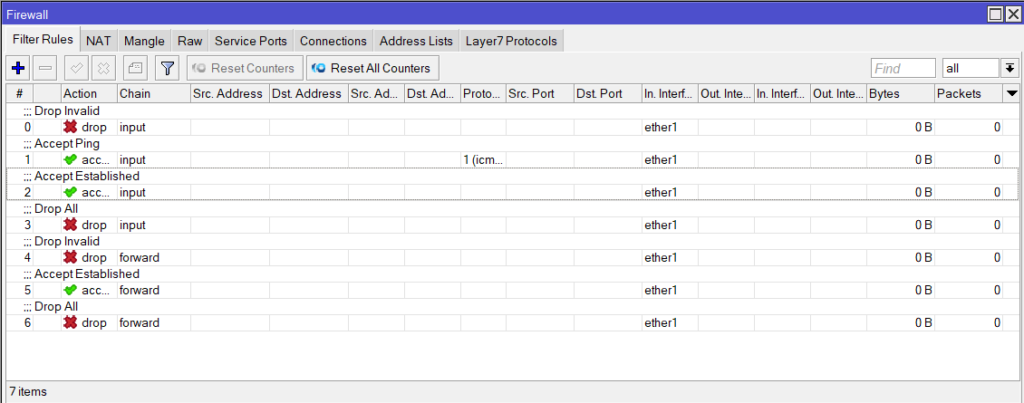

Questo è quello che si vede tramite winbox, opra vedremo le regole tramite riga di comando!

Questo comando apre la sezione delle regole del firewall.

/ip firewall filter

Questa regola blocca tutto il traffico non valido che arriva sull’interfaccia ether1. È utile per filtrare pacchetti corrotti o sospetti.

I pacchetti invalid sono pacchetti che non appartengono a una connessione valida o che contengono errori. Possono essere causati da errori di rete, configurazioni errate o attività sospette, come tentativi di attacco. Bloccando questi pacchetti, si evita che possano creare problemi o rappresentare una minaccia per il router.

add action=drop chain=input comment=”Drop Invalid” connection-state=invalid in-interface=ether1

Questa regola permette di accettare le richieste Ping (ICMP) sull’interfaccia ether1. È utile se vuoi monitorare se il router è raggiungibile tramite Ping.

add action=accept chain=input comment=”Accept Ping” in-interface=ether1 protocol=icmp

Questa regola consente tutto il traffico che appartiene a connessioni già stabilite o correlate.

I pacchetti established appartengono a connessioni già esistenti e in corso, come una sessione web già avviata, una sessione video streaming in corso, come esempio YouTube, ecc. I pacchetti related sono collegati a una connessione già stabilita, come una risposta a una richiesta di dati. Esempio un trasferimento FTP: dopo aver stabilito una connessione FTP (established), si crea una seconda connessione per il trasferimento dei file (related). Altro esempio Sessione di gioco online: Il gioco stabilisce una connessione principale (established), ma crea connessioni (related) per scaricare aggiornamenti o dati extra durante il gioco.

Questi pacchetti fanno parte di comunicazioni legittime e già autorizzate.

add action=accept chain=input comment=”Accept Established” connection-state=established,related in-interface=ether1

Questa regola blocca tutto il traffico rimanente in arrivo sull’interfaccia ether1

che non è stato esplicitamente permesso dalle regole precedenti.

add action=drop chain=input comment=”Drop All” in-interface=ether1

Simile alla prima regola, questa blocca tutto il traffico non valido che PASSA attraverso il router sull’interfaccia ether1.

add action=drop chain=forward comment=”Drop Invalid” connection-state=invalid in-interface=ether1

Questa regola permette il traffico di transito che fa parte di connessioni established o related.

add action=accept chain=forward comment=”Accept Established” connection-state=established,related in-interface=ether1

Blocca tutto il traffico di transito non permesso esplicitamente dalle regole precedenti.

add action=drop chain=forward comment=”Drop All” in-interface=ether1

Queste sono le regole BASE che, di norma, è una buona pratica impostare sui dispositivi esposti a internet.

Oltre a queste, è fondamentale tenere sempre aggiornati i firmware, utilizzare password robuste e mantenere aperti solo i servizi strettamente necessari, anch’essi sempre aggiornati, dove possibile abilitare VPN con limitazioni per fare usufruire di servizi interni anziché aprire porte.

Queste regole sono efficaci?

Sì, ma non completamente.

Ad esempio: se un PC della rete viene infettato da un virus che crea una connessione con l’attaccante (reverse shell), questo traffico sarà considerato parte di una connessione established e quindi passerà indisturbato attraverso il firewall.

In questo caso, un firewall di tipo UTM (Unified Threat Management) con servizi IDS (Intrusion Detection System) e IPS (Intrusion Prevention System) può fare la differenza (con tutti i limiti del caso).

Questi sistemi analizzano i pacchetti in tempo reale e possono identificare e bloccare connessioni sospette o dannose.

Se ti appassiona il mondo Mikrotik, ho anche creato un corso completo dove tratto molte configurazioni pratiche! Lo trovi su Udemy a questo indirizzo.

Hai un’azienda e hai bisogno di supporto o assistenza? Contattami direttamente! 🚀

Lascia un commento