Capita spesso di dover posizionare il router “di produzione” dietro un altro router, tipicamente collegato via 4G, VDSL o FTTC.

In questi casi, Mikrotik esegue un controllo sul gateway remoto (quindi in questo caso il router), ma non sulla connessione stessa.

Se la linea cade, ma il router remoto rimane attivo (come succede nella maggior parte dei casi), con la configurazione standard la linea di backup non verrebbe attivata, lasciando il servizio non disponibile. In altre parole, la static route successiva, che indirizzerebbe il traffico verso un altro router o linea funzionante, non si attiverebbe.

Per evitare questo inconveniente (nel caso di PPPoE o IP pubblico non è necessario), possiamo configurare una rotta monitorando un IP esterno.

NB: Non è consigliabile utilizzare i DNS configurati sul router o sui dispositivi, ma un IP esterno differente.

Ecco la configurazione completa del Mikrotik R1:

/ip address

add address=192.168.168.10/24 interface=ether2 network=192.168.168.0

add address=192.168.167.10/24 interface=ether1 network=192.168.167.0

/ip dns

set servers=8.8.8.8,1.1.1.1,8.8.4.4

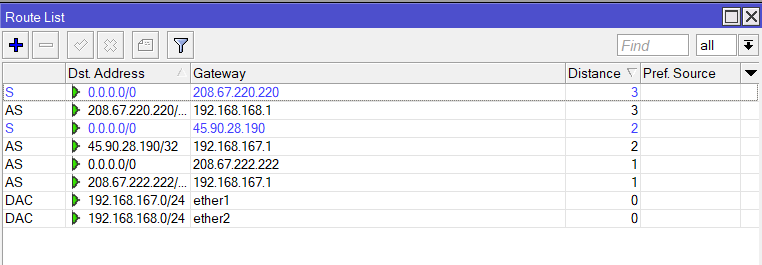

/ip route

add disabled=no distance=1 dst-address=208.67.222.222/32 gateway=192.168.167.1 pref-src=”” routing-table=main scope=10 suppress-hw-offload=no target-scope=10

add disabled=no distance=2 dst-address=45.90.28.190/32 gateway=192.168.167.1 pref-src=”” routing-table=main scope=10 suppress-hw-offload=no target-scope=10

add disabled=no distance=3 dst-address=208.67.220.220/32 gateway=192.168.168.1 pref-src=”” routing-table=main scope=10 suppress-hw-offload=no target-scope=10

add check-gateway=ping disabled=no distance=1 dst-address=0.0.0.0/0 gateway=208.67.222.222 pref-src=”” routing-table=main scope=30 suppress-hw-offload=no target-scope=11

add check-gateway=ping disabled=no distance=2 dst-address=0.0.0.0/0 gateway=45.90.28.190 pref-src=”” routing-table=main scope=30 suppress-hw-offload=no target-scope=11

add check-gateway=ping disabled=no distance=3 dst-address=0.0.0.0/0 gateway=208.67.220.220 pref-src=”” routing-table=main scope=30 suppress-hw-offload=no target-scope=11

Nel video che segue, mostro il test del link failover.

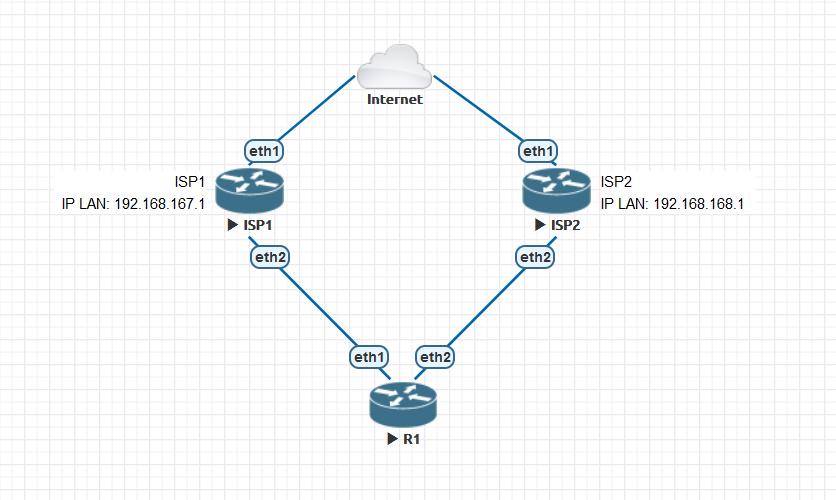

Utilizzando EVE-NG, ho creato due router (ISP1 e ISP2) con reti differenti (192.168.167.1 e 192.168.168.1) e un router di produzione (R1) configurato per il monitoraggio della connessione e il failover. A sinistra del video vedrete R1, mentre in alto a destra ISP1 e in basso a destra ISP2.

Per testare la configurazione, ho creato delle regole firewall che, attivate una alla volta, bloccano il ping verso gli IP monitorati, mostrando come il sistema passi automaticamente alla rotta successiva senza perdere pacchetti.

Sulla linea principale ho aggiunto un doppio controllo in caso uno dei DNS smetta temporaneamente di rispondere, evitando così false disconnessioni.

Se ti appassiona il mondo Mikrotik, ho anche creato un corso completo dove tratto molte configurazioni pratiche! Lo trovi su Udemy a questo indirizzo.

Hai un’azienda ed hai bisogno di supporto o assistenza? Contattami direttamente! 🚀

Lascia un commento